【干货】华为防火墙USG的基本配置

发布作者:微思网络 发布时间:2017-07-12 浏览量:0次

在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)分开的方法,它实际上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你“不同意”的人和数据拒之门外,最大限度地阻止网络中的黑客来访问你的网络。换句话说,如果不通过防火墙,公司内部的人就无法访问Internet,Internet上的人也无法和公司内部的人进行通信。

下面厦门IT培训机构微思就给大家介绍一下华为防火墙USG的详细配置

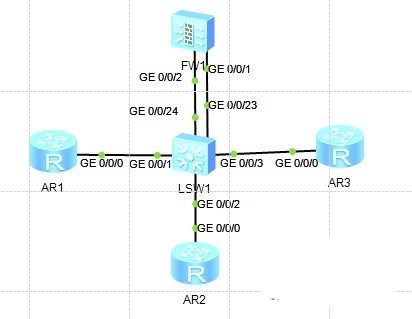

拓扑图:

交换机配置(LAV1):

vlan batch 10 20 100 //建立VLAN

interface GigabitEthernet0/0/1 //配置端口为ACCESS与所属VLAN

port link-type access

port default vlan 10

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

interface GigabitEthernet0/0/3

port link-type access

port default vlan 100

interface GigabitEthernet0/0/23 //配置trunk与允许VLAN,华为默认trunk不允许任何VLAN通过。

port link-type trunk

port trunk allow-pass vlan 10 20

interface GigabitEthernet0/0/24

port link-type access

port default vlan 100

AR1配置:

interface GigabitEthernet0/0/0

ip address 202.1.1.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 202.1.1.254

AR2配置:

interface GigabitEthernet0/0/0

ip address 192.168.1.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 192.168.1.254

AR3配置:

interface GigabitEthernet0/0/0

ip address 10.1.1.1 255.255.255.0

ip route-static 0.0.0.0 0.0.0.0 10.1.1.254

防火墙配置:

interface GigabitEthernet0/0/1.10

vlan-type dot1q 10

alias GigabitEthernet0/0/1.10

ip address 202.1.1.254 255.255.255.0

interface GigabitEthernet0/0/1.20

vlan-type dot1q 20

alias GigabitEthernet0/0/1.20

ip address 192.168.1.254 255.255.255.0

interface GigabitEthernet0/0/2

ip address 10.1.1.254 255.255.255.0

#配置trust ZONE包含的端口

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet0/0/2

#配置untrust ZONE包含的端口

firewall zone untrust

set priority 5

add interface GigabitEthernet0/0/1.10

#配置DMZ ZONE包含的端口

firewall zone dmz

set priority 50

add interface GigabitEthernet0/0/1.20

#配置策略

policy interzone trust untrust outbound

policy 0

action permit

policy source 10.1.1.0 mask 255.255.255.0